Inleiding

In de periode van september tot november dit jaar heeft Securify onderzocht in welke mate Nederlandse apps gegevens van gebruikers beveiligen zodra deze worden uitgewisseld.

Het beveiligen (versleutelen) van communicatie is belangrijk om te voorkomen dat hackers gevoelige gegevens kunnen “afluisteren” via zogenaamde man-in-the-middle-aanvallen. Man-in-the-middle-aanvallen komen steeds vaker voor op plaatsen waar gratis WIFI aanwezig is, zoals in de trein of bij de Starbucks of McDonalds.

Securify heeft een onderzoek gemaakt op een selectie van Android-apps. Voor dit onderzoek zijn 1000 willekeurige gratis Nederlandse Android-apps uit Google Play getest, waaronder apps voor online daten, reizen, tijdschriften, televisie, radio, chat, dagbladen, voetbal, shoppen, telecom, financiën en het tellen van calorieën.

Op DroidCon NL 2014 (Amsterdam, 23, 24 & 25 november) zal het onderzoek verder worden behandeld tijdens onze presentatie “How we steal your selfie”

De resultaten

Uit het onderzoek is gebleken dat 46% van de apps die gevoelige gegevens vraagt en verstuurt, dit op een onveilige manier doet. Een verontrustend resultaat.

Zo werden onder anderen BSN-nummers, e-mailadressen, telefoonnummers, NAW-gegevens, gebruikersnamen, wachtwoorden, bankrekeningnummers, foto's, coupons, loten en dagboeken onderschept.

Er is overigens geen specifieke samenhang met het Android-platform. De verwachting is dat dit beeld voor iPhone-/iPad-apps niet anders zal zijn.

De cijfers

Van de 1000 apps bleken er 531 gevoelige gegevens te versturen. De overige apps hadden geen internet nodig of verstuurden niets gevoeligs.

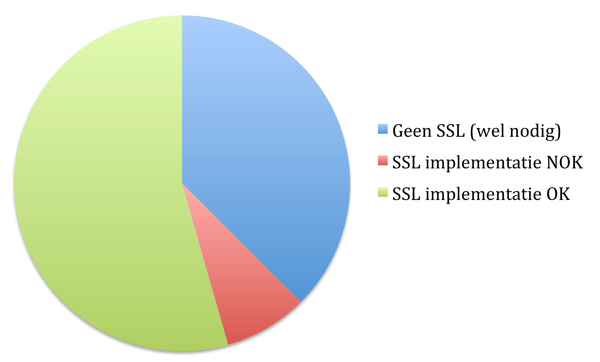

199 van de 531 apps (37%) stuurden gegevens zonder enige vorm van bescherming. 332 (63%) apps maakten gebruik van encryptie (SSL).

In 43 gevallen (13%) bleek SSL onveilig geïmplementeerd, waardoor deze geen enkele bescherming biedt. Zo werden certificaten niet goed gecontroleerd of foutmeldingen gewoon genegeerd.

Responsible disclosure

De onderzoekers van Securify probeerden de eigenaren van de kwetsbare apps te informeren. Soms verliep dat soepel en werden lekken snel gedicht. Maar vaak kostte het erg veel tijd en moeite om de informatie op de juiste plek te krijgen.

Zo belden de onderzoekers in uiterste pogingen met woordvoerders, willekeurige IT medewerkers en met - meestal wel goed bereikbare - sales medewerkers. Ook werd uren bij helpdesks doorgebracht.

Indien er dan eindelijk contact was en de details werden aangeleverd bleef het dikwijls stil of liep het spoor, na interne overdracht, opnieuw dood.

Een verwoede poging om een security manager van een media bedrijf te informeren via een persoonlijk bericht op LinkedIn, werd door hem geblokkeerd onder het mom van "ongepaste inhoud”.

Securify ziet hierin een belangrijke oorzaak waarom onderzoekers vaak uit frustratie details over beveiligingslekken gewoon maar publiceren om zo wel snel de boel in beweging te krijgen. Door een goed meldpunt in te richten kan de kans op dergelijke (ir)responsible disclosure incidenten worden beperkt.

Details

Het blijkt onbegonnen werk om alle eigenaren van de kwetsbare apps te bereiken. We zullen hierom de lijst van kwetsbare apps voorlopig nog niet publiceren.

Zelf testen

Securify verwacht binnenkort een omgeving te lanceren waar bouwers hun app gratis online kunnen testen op dergelijke man-in-the-middle-aanvallen.

Aanbevelingen

- App-bouwers moeten altijd een SSL-verbinding implementeren.

- Leun niet volledig op de standaardvalidatie van een SSL verbinding, maar implementeer Certificaat Pinning:

https://www.owasp.org/index.php/Certificate_and_Public_Key_Pinning

https://www.owasp.org/index.php/Pinning_Cheat_Sheet - Maak als consument zoveel mogelijk gebruik van 3/4G en vermijd publieke WIFI's, dit onderzoek toont aan dat app security nog in de kinderschoenen staat!